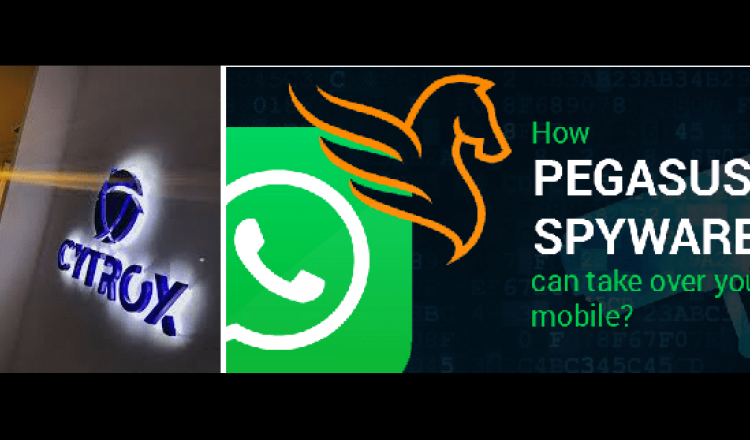

بيغاسوس PEGASUS مقابل PREDATOR: استهداف مزدوج لجهاز آيفون معارض عربي يكشف عن برنامج تجسس إسرائيلي مأجور من Cytrox !

2021-12-23 09:18

سيتزين لاب: بيغاسوس PEGASUS ضد بريداتور PREDATORالاستهداف المضاعف لجهاز الآيفون الخاص بمعارض يكشف عن برنامج التجسس المأجور من Cytrox

بواسطة: بيل مارزاك، جون سكوت-رايلتون، بحر عبد الرزاق، نورا الجيزاوي، سيينا أنستيس، كريستين بردان، ورون ديبرت.

For English Detailed Report, Click Here

النتائج الرئيسية

- تم اختراق معارضَين مصريين في المنفى؛ وهما السياسي أيمن نور، ومقدم برنامج شهير (والذي يرغب بألا يفصح عن هويته). تم الاختراق بواسطة برنامج التجسس بريداتور (Predator)، والذي تم تطويره وبيعه بواسطة Cytrox لتطوير برامج التجسس المرتزقة، وهي شركة غير معروفة مسبقاً.

- أصيب هاتف أيمن نور في الوقت ذاته بكل من برنامجي التجسس Predator من Cytrox و Pegasus من NSO Group ، واللذان يديرهما عميلان حكوميان مختلفان.

- كلا الشخصين المستهدفين تعرضا للاختراق بواسطة Predator في شهر تموز 2021، وقد تمكن برنامج التجسس من إصابة آخر نسخة -آنذاك- من برنامج التشغيل (14.6) Apple iOS، و ذلك عبر نقرة واحدة على رابط أُرسل عبر برنامج واتس أب.

- نحتفظ بعينات من ملقّم Predator، المرحلة الأولى من برنامج التجسس، وقد قمنا بتحليل وظائفهم. وجدنا أن Predator يستمر بعد إعادة التشغيل باستخدام ميزة التحكم التلقائي (Automations) في iOS.

- أجرينا مسحاً على الإنترنت لخوادم برامج التجسس Predator ، ووجدنا عملاء محتملين لـ Predator في كل من أرمينيا، ومصر، واليونان، وإندونيسيا، ومدغشقر، وعُمان، والمملكة العربية السعودية وصربيا.

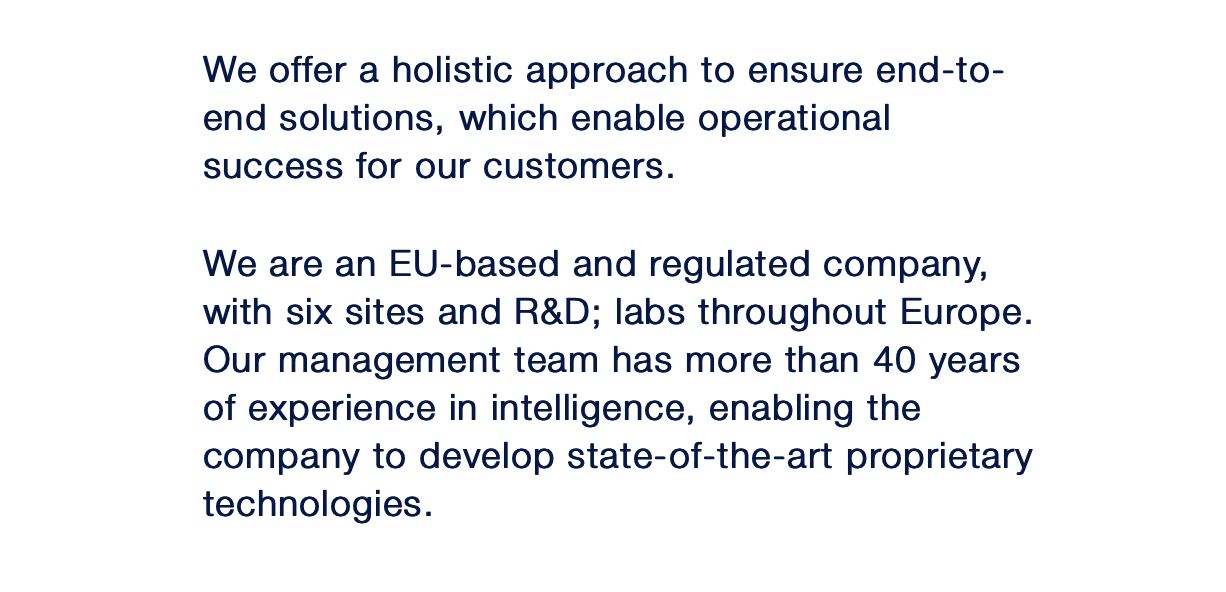

- تشير التقارير إلى أن Cytrox قد كانت جزءا من Intellexa، ما يسمى بـ “تحالف النجوم لبرمجيات التجسس”، والتي تم إنشاؤها لمنافسة مجموعة NSO، والتي تصف نفسها بأنها “مرخصة في الاتحاد الأوربي وأن مقرها فيه كذلك، لديها ست مواقع ومختبرات بحث وتطوير على امتداد أوروبا.”

1. خلفية

أكدنا اختراق أجهزة شخصين ببرنامج التجسس Predator من Cytrox، وهما أيمن نور؛ معارض مصري يعيش في المنفى في تركيا، والآخر هو إعلامي مصري في الشتات ومقدم برنامج شهير، والذي اختار ألا يكشف عن هويته.

أيمن نور هو رئيس مجموعة المعارضة السياسية المصرية “اتحاد القوى الوطنية المصرية“. نور كذلك مرشح سابق للانتخابات الرئاسية المصرية، ومؤسس ورئيس حزب غد الثورة. 1 في عام 2005، ترشح نور ضد الرئيس المصري السابق حسني مبارك. بعد الانتخابات أدين نور بتهمة “تزوير تواقيع على التماسات” قُدمت لإنشاء حزبه السياسي -وهي تهمة اعتبرت على نطاق واسع أنها “مدفوعة سياسياً”- وعلى إثرها قد تم اعتقاله لأكثر من أربع سنوات. أطلق سراحه أخيراً في 2009 لأسباب صحية، وبعد ضغوط دولية.

كان نور مرشح حزب غد الثورة في الانتخابات الرئاسية المصرية عام 2012. بيد أنه قد تم استبعاده مع عدد من مرشحي المعارضة الآخرين. في 2013، بعد معارضته للانقلاب العسكري بقيادة الرئيس عبد الفتاح السيسي، لاذ نور بالفرار من مصر إلى لبنان. وفي عام 2015 رفضت السفارة المصرية في لبنان تجديد جواز سفره، لذا غادر نور لبنان إلى تركيا، حيث يقيم منذ 2015. لا يزال نور صوتاً ناقداً بشدة لنظام السياسي، واصفاً حكومته بأنها “نظام عسكري قمعي.” كما اتهم نور نظام السياسي بارتكاب “انتهاكات جسيمة لحقوق الإنسان” وتحويل البلاد إلى “دولة استبدادية بالمطلق.”

الشخص الآخر الذي أكدنا تعرض جهازه للاختراق ببرنامج التجسس Predator من Cytrox، هو إعلامي مصري في المنفى وهو كذلك ناقد صريح لنظام السيسي، وقد آثر هذا الشخص عدم الإفصاح عن هويته.

1.1. Enter: Cytrox

أنشئت في عام 2017، تمت الإشارة إلى أنشطة أعمال Cytrox بشكل مقتضب في Crunchbase على أنها تزود الحكومات ب “حلول سيبرانية عملياتية” والتي تتضمن جمع المعلومات من الأجهزة ومن خدمات التخزين السحابية. في Pitchbook يتم التعريف بتكنولوجيتهم على أنها “نظام استخبارات سيبراني مصمم لتوفير الأمن” للحكومات ولدعمها في “تصميم، وإدارة، وتنفيذ جمع المعلومات الاستخباراتية السيبرانية في الشبكة، تمكين الشركات من جمع المعلومات من كلّ من الأجهزة وخدمات التخزين السحابية”

الشكل 1: شعار Cytrox من أحد مواقع إعلانات التوظيف في مقدونيا الشمالية . المصدر.

وفقاً للتقارير، فقد ظهرت Cytrox كشركة شمال مقدونية ناشئة. 2 مراجعة وثائق تسجيل الشركة قد أظهرت أن Cytrox لديها ظهور كشركة في إسرائيل (Cytrox EMEA Ltd./Balinese Ltd. and Cytrox Software Ltd./Peterbald Ltd.) وفي هنغاريا (Cytrox Holdings Zrt).

بعد مراجعة وثائق تسجيل الشركة في إسرائيل، لاحظنا لأنه قد تم تأسيس شركتين في إسرائيل في 2017: Cytrox EMEA Ltd. و Cytrox Software Ltd. ربما يقومون باتباع نهج شركة Candiru في التشويش؛ كلتا الشركتين قد تمت إعادة تسميتهما في 2019 إلى Balinese Ltd و Peterbald Ltd. بالترتيب. لذا فقد لاحظنا شركة في هنغاريا Cytrox Holdings Zrt، والتي قد تم تأسيسها كذلك في 2017.

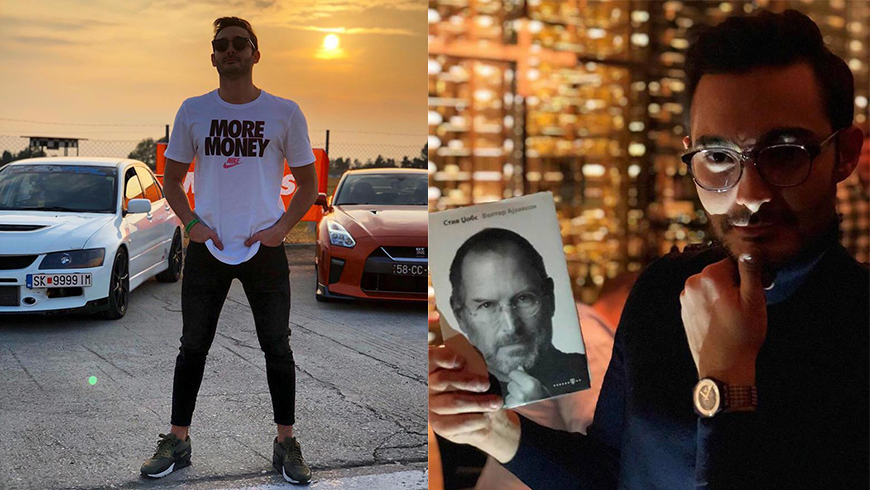

الشكل 2: المدير التنفيذي ل Cytrox، Ivo Malinkovksi مرتدياً قميصا كتب عليه “المزيد من الأموال”، و مقلداً صورة الغلاف للسيرة الذاتية للشريك المؤسس لشركة آبل؛ ستيف جوبز Steve Jobs. المصدر

في وقت الكتابة، نعتقد أن Ivo Malinkovksi هو المدير التنفيذي ل Cytrox، وفقاً لما شاركه علناً على حسابه LinkedIn. من المثير للملاحظة أن حساب Malinkovksi على الانستغرام، والذي أصبح الآن حساباً خاصاً، يتضمن الحساب صورة له في 2019 أمام الأهرامات في الجيزة، مصر

أظهر تقرير لـ فوربس Forbes في 2019 أن Cytrox قد أنقذت بوساطة Tal Dilian، وهو ضابط سابق في قوات الدفاع الإسرائيلية (IDF) الوحدة 81. شركته WiSpear (والتي يبدو أنه قد تمت إعادة تسميتها Passitora Ltd) مقرها في ليماسول، قبرص، ووفقاً للتقارير فإنها قد استحوذت على Cytrox في 2018، بحسب Atooro Fund.

ديليان Dilian كذلك معروف على انه المؤسس ل Circles وهي شبكة بارزة في مجال مراقبة الشبكة الخلوية. وهو كذلك المؤسس والمدير التنفيذي ل Intellexa. في ديسمبر 2020 نشر سيتزن لاب تحقيقاً في عملاء Circles من الحكومات.

1.2. Cytrox, جزء من “Intellexa alliance”

لا يعد القسم التالي تقريراً شاملاً للعلاقة ما بين Cytrox والكيانات الأخرى. بل إنه يرتكز على مراجعة مزيج من التقارير الإعلامية ومراجعة غير شاملة لسجلات الشركة عبر دول عديدة. المزيد من البحث في Intellexa والشركات التي تشكل هذا التحالف التسويقي، من شأنه أن يقدم رؤية مفيدة حول كيف تستخدم شركات التجسس التجارية هياكل تجارية معقدة وتتخذ إجراءات للتغطية على عملياتها.

الرابط ما بين Cytrox و Intellexa

تعدّ Cytrox جزءاً مما يسمّى “Intellexa alliance” وهي علامة تسويقية لعدد من مورّدي تقنيات التجسس المأجورة والتي ظهرت في عام 2019. يضم اتحاد الشركات هذا كلّاً من Nexa Technologies (سابقاً Amesys), WiSpear/Passitora Ltd.، Cytrox، وأخيراً Senpai, بالإضافة إلى شركات وكيانات لم يتم تسميتها، والتي تصرح أنها تسعى لمنافسة لاعبين آخرين في سوق برمجيات التجسس مثل مجموعة NSO و Verint.

المقر الأصلي ل Intellexa في قبرص، وقد أظهر تقرير نشر مؤخراً أن Intellexa تعمل الآن من اليونان، والتي تظهر كذلك كمكان وجود المؤسس Dilian حسب حسابه لينكد إن. تشير المراجعة الأولية لوثائق سجل الشركة إلى أن للتحالف حضور رسمي ليس فقط في اليونان (Intellexa S.A.)، وإنما كذلك في إيرلندا (Intellexa Limited). 3 تشير سجلات The Dun & Bradstreet حول Intellexa S.A. and Intellexa Limited إلى أن Sara-Aleksandra Fayssal Hamou (أو سارة حمو Sara Hamou) هي شخص رئيسي في كلا الشركتين. بحسب تقارير، فإن حمو Hamou هي الزوجة الثانية لديليان Dilian.

خلال بحثنا الأولي، لا يزال الرابط بين Cytrox و Intellexa و كذلك بين باقي الشركات في “التحالف” غامضاً. بمراجعة إيداعات سجل الشركات في إسرائيل، لاحظنا أنه في 2020 قد تم نقل جميع الأسهم المملوكة من قبل Cytrox Holdings Zrt (المجر\هنغاريا) في Cytrox EMEA Ltd./Balinese Ltd. (اسرائيل) إلى شركة Aliada Group Inc؛ شركة مسجلة في جزر العذراء البريطانية (رقم التسجيل 1926732). قبل عملية نقل الأسهم هذه، يظهر أن Cytrox Holdings Zrt قد كانت المساهم الوحيد في أسهم Cytrox EMEA Ltd./Balinese وبعد نقل الأسهم، يبدو أنها ظلت المساهم الوحيد في أسهم Cytrox Software Ltd./Peterbald. علاوة على ذلك، فقد أظهرت مقالة نشرتها Intelligence Online في 2017 أن WiSpear Systems “مملوكة من قِبل Aliada Group Inc”.

المعلومات المتوفرة حول Aliada Group Inc. ضئيلة للغاية. أشارت ذات المقال التي نشرتها Intelligence Online في 2017 أن Aliada Group Inc. “مدعومة من شركة الأسهم الخاصة Mivtach-Shamir، والتي أنفقت $3.5 مليون لتستحوذ على 32% من أسهم Aliada في ديسمبر 2016، إضافة إلى خيار الاستحواذ على 5%.” Mivtach-Shamir هي “شركة استثمارات اسرائيلية عامة مساهمة” أسسها Meir Shamir . بمراجعة الإدخالات المتعلقة ب WiSpear/Passitora Ltd. في السجل التجاري في قبرص، لاحظنا أن “Mivtah Shamir Technologies (2000) Ltd.” مُدرجة بصفة مدير ل Passitora Ltd. إلى جانب ديليان Dilian. كذلك وجدنا قيداً في السجل التجاري في إسرائيل ل “Mivtach Shamir Technologies (2000) Ltd.” والتي قد تم إدراجها في 2000.

إضافة إلى ذلك، في مقالة نشرتها صحيفة هآرتس Haaretz في 2020، أشارت إلى أن Avi Rubinstein؛ “مستثمر في التكنولوجيا المتقدمة، قد رفع دعوى قضائية ضد Dilian في محكمة تل أبيب”4 وفقاً ل هآرتس، فإن Aliada Group Inc. قد وُصفت في الدعوى القضائية بأنها “مجموعة من شركات الأسلحة السيبرانية والتي يتم تسويق منتجاتها تحت اسم Intellexa.” هناك شخصان آخران وهما Oz Liv؛ وهو كذلك ضابط سابق في الوحدة 81، و Meir Shamir، كلاهما أيضاً تم تسميتهما كمدعى عليهما بهذه القضية. بحسب هآرتس، هذان الشخصان، إلى جانب Rubinstein، الذي رفع الدعوى القضائية، و Dilian، كلهم مساهمون في Aliada Group Inc

وقد أشارت هآرتس كذلك إلى أن Rubinstein يتهم Dilian، وLiv، و Shamir بالتصرف “بشكل غير قانوني لإضعاف أسهم [Rubinstein] من خلال هرم من الشركات التي يؤسسونها في الخارج. بعض هذه المؤسسات قد تم تأسيسها عبر فريق من الأشخاص المرتبطين ب Dilian، ومن ضمنهم زوجته الثانية سارة حمو Sara Hamou” (كما قد تمت الإشارة أعلاه، فإن اسم سارة يظهر في قاعدة البيانات Dun & Bradstreet في السجلات التجارية ل Intellexa entities في كل من أيرلندا واليونان). وبحسب ما ورد زعمت الدعوى أن “هذا النقل لأنشطة Aliada إلى خارج إسرائيل عبر شركات وهمية، أولا إلى جزر العذراء البريطانية، ومن ثم إلى أيرلندا، قد خرق كلًا من القانون الإسرائيلي وقوانين مراقبة الصادرات الدفاعية الأجنبية.”

بحسب سجل شؤون الشركات في جزر العذراء البريطانية، وحتى تاريخ نشر هذا التقرير، فإن الوضع القانوني ل Aliada Group Inc. هو “عقوبة” بسبب عدم دفع الرسوم السنوية. إضافة إلى ذلك، فإن الوكيل المسجل قد قدم استقالته في November 12, 2021، ولا يزال سبب الاستقالة غير واضح بعد.

منتجات Intellexa

يسوق إصدار سابق من موقع Intellexa “حلولاً استخباراتية” بما في ذلك “الاعتراض التكتيكي”، كما أنه قد تم التأكيد على تسويق عمليات الاعتراض التكتيكي في مقابلة فوربس Forbes التي أجراها ديليان Dilian عام 2019. بيد أنه في وقت كتابة التقرير، كان موقعهم قد أصبح أكثر غموضاً فيما يتعلق بأنشطة الشركة، إذ يعرض موقع Intellexa في نسخته الحالية وكذلك عبر مقاطع الفيديو المرتبطة به، يعرض منتجاً يسمى “Nebula” والذي يوصف بأنه منصة ‘شاملة’ لجمع وتحليل المعلومات الاستخباراتية.

شكل 3: نص من موقع Intellexa في وقت كتابة هذا التقرير.

يتميز الموقع الالكتروني للشركة بشكل ملحوظ بالادعاء أن “مقره في الاتحاد الأوروبي وأنها تخضع للقوانين الناظمة”. هذا الادعاء مثير للاهتمام نظرًا لسجل الإنجازات لبعض كيانات الشركات المشاركة في Intellexa ، والتي كانت مليئة بالقضايا القانونية والخلافات الأخرى. على سبيل المثال ، في حزيران 2021 ، قد تم توجيه الاتهام إلى المديرين التنفيذيين ل Amesys و Nexa Technologies من قبل قضاة التحقيق في وحدة الجرائم ضد الإنسانية وجرائم الحرب في محكمة باريس القضائية بتهمة التواطؤ في التعذيب فيما يتعلق ببيع المنتجات للحكومة الليبية والتواطؤ في التعذيب والاختفاء القسري فيما يتعلق ببيع المنتجات للحكومة المصرية.

وهناك أيضًا تقارير حول Dilian وعن مخالفات قانونية ومخالفات أخرى ، قام بها خلال فترة خدمته في الجيش الإسرائيلي، وفي حياته المهنية الجديدة كمورّد لتكنولوجيا المراقبة المأجورة. في عام 2019 ، بعد مغازلة الإعلام من خلال عرضه ل فوربس Forbes “عربة استخبارات بقيمة 9 ملايين دولار” مع قدرات اختراق الاتصالات في قبرص، جذبت WiSpear و Tal Dilian اهتمام الشرطة. وصادرت السلطات القبرصية الشاحنة، واعتقل العديد من موظفي WiSpear / Passitora Ltd. و تم احتجازهم لفترة وجيزة، وكذلك قد استدعي ديليان Dilian للاستجواب.

وفقا لمقالة رويترز Reuters في 2020، فإن ديليان Dilian -الذي وصف التحقيق القبرصي ضده بأنه “مطاردة الساحرات”- قد هرب من قبرص بعد إصدار مذكرة اعتقال باسمه. أشار مقال في CyprusMail في نوفمبر2021 أن مكتب المدعي العام قد قرر “إسقاط جميع التهم” عن الأشخاص الثلاثة المتورطين في قضية “فان التجسس” بينما (القضية ضد WiSpear/Passitora Ltd. لم يتم إسقاطها). تشير تقارير من الشهر نفسه إلى أنه قد تم تغريم WiSpear بقرابة مليون يورو لانتهاكات الخصوصية

2. هجمات ضد شخصين مستهدفين

بدأت الشكوك تساور أيمن نور بعد أن لاحظ أن جهازه الآيفون “يسخن”. علمنا باستهداف نور وراجعنا السجلات من هاتفه. خلصنا في النهاية إلى جهازه قد تعرض للاختراق عبر استهدافه ببرمجيتي تجسس مأجورتين منفصلتين؛ Pegasus spyware من مجموعة NSO، و Predator التي طورتها Cytrox

إننا ننسب الهجمات على الشخصين المستهدفين إلى الحكومة المصرية، بثقة متوسطة إلى عالية. إذ قد أجرينا مسحاً (القسم 4) قد حدّد الحكومة المصرية كعميل ل Cytrox Predator، كذلك إن المواقع المستخدمة في اختراق الهدفين قد تضمنت مواضيع مصرية، كما أن رسائل الواتس أب التي أرسلت روابط الاختراق، قد تم إرسالها من أرقام واتس أب مصرية (القسم 2.5، والقسم 2.7).

2.1. تأكيد إصابة جهاز أيمن نور ب NSO Pegasus

أظهرت السجلات أن هاتف نور قد تعرض للاختراق بشكل متكرر باستخدام برنامج التجسس Pegasus من مجموعة NSO منذ آذار مارس 3, 2021. مثلا قد حددنا دليلا على تنفيذ العمليات التالية على هاتف نور، والتي يرجع تاريخها إلى آذار مارس 3, 2021:

/private/var/db/com.apple.xpc.roleaccountd.staging/tisppd

/private/var/db/com.apple.xpc.roleaccountd.staging/bfrgbd

/private/var/db/com.apple.xpc.roleaccountd.staging/xpccfd

/private/var/db/com.apple.xpc.roleaccountd.staging/comsercvd

/private/var/db/com.apple.xpc.roleaccountd.staging/rlaccountd

/private/var/db/com.apple.xpc.roleaccountd.staging/launchrexd

/private/var/db/com.apple.xpc.roleaccountd.staging/ckeblld

/private/var/db/com.apple.xpc.roleaccountd.staging/comnetd

/private/var/db/com.apple.xpc.roleaccountd.staging/accountpfd

/private/var/db/com.apple.xpc.roleaccountd.staging/jlmvskrd

/private/var/db/com.apple.xpc.roleaccountd.staging/msgacntd

/private/var/db/com.apple.xpc.roleaccountd.staging/brstaged

/private/var/db/com.apple.xpc.roleaccountd.staging/fdlibframed

تظهر أسماء العمليات هذه جميعها في قائمة مؤشرات بيغاسوس Pegasus التي نشرتها Amnesty Tech، والتي قمنا أيضاً -بشكل مستقل- بربطها ب Pegasus. كذلك أظهرت سجلات الأعطال أنه في حزيران يونيو 30, 2021 قد تم استهداف هاتف نور ثانية باستخدام ثغرة FORCEDENTRY (CVE-2021-30860 من NSO. بيد أن الثغرة لم تؤدّ إلى تحميل برنامج التجسس بيغاسوس Pegasus على الهاتف في هذه المرة٫

استناداً إلى آثار FORCEDENTRY، وإلى وجود أسماء العمليات المرتبطة ب Pegasus، وعوامل أخرى إضافية، فإننا نستنتج بدرجة عالية من الثقة أن الهاتف قد تعرض للاختراق بشكل متكرر باستخدام برنامج التجسس Pegasus من مجموعة NSO ابتداء من تاريخ آذار مارس 3, 2021.

2.2. تأكيد اختراق جهاز أيمن نور ب Predator Cytrox

بعد التحقيق في آثار برنامج Pegasus على جهاز نور، استطعنا تحديد وجود برامج تجسس إضافة، والتي ننسبها بدرجة عالية من الثقة إلى Cytrox. كما أننا استنتجنا بدرجة عالية من الثقة أنه لا علاقة له ببرنامج التجسس Pegasus.

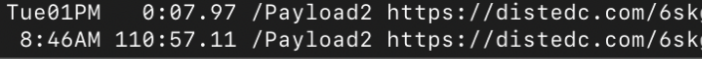

أثناء فحصنا لسجلات آيفون، حددنا أنه في حزيران يونيو 30، 2021، قد تم تشغيل أمرين “/Payload2” على الهاتف (PIDs 339 and 1272)، وأن هذين الأمرين قد تم إطلاقهما باستخدام وسيط واحد؛ وهو عنوان URL على distedc[.]com. تبين أن الأوامر كانت تعمل بصلاحيات كاملة (root)

الشكل 4: قائمة الأوامر التي تنفذ على جهاز نور

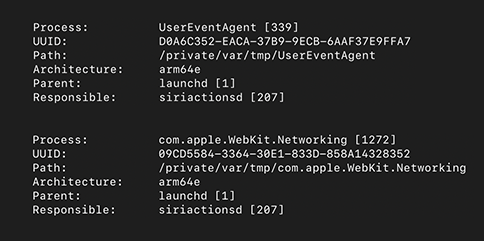

أشارت سجلات الآيفون إلى أسماء عمليات الأوامر كانت UserEventAgent و com.apple.WebKit.Networking وأن ملفاتهما قد كانت موجودة على القرص في المجلد: /private/var/tmp/ ، وأن العملية التي كانت مسؤولة عن كليهما كانت siriactionsd، وهي عملية iOS مشروعة، والتي تدير اختصارات iOS وعمليات الأتمتة

الشكل 5: سجلات الهاتف تظهر أسماء عمليات الأوامر، ومسارات الملفات على القرص.

بينما ل iOS ملفات مشروعة تحمل الأسماء: “com.apple.WebKit.Networking” و “UserEventAgent”/ فإن الملفات في الشكل 5 لا تطابق أيا من إصدارات آبل Apple المشروعة المعروفة. علاوة على ذلك، فإن ملفات iOS المشروعة التي تحمل هذه الأسماء لا يتم تخزينها في /private/var/tmp/. كانت العمليتان المشبوهتان تعملان كجزء من عملية “com.apple.WorkflowKit.BackgroundShortcutRunner”. كذلك وجدنا عمليتين مشبوهتين إضافيتين تم إجراؤهما مؤخراً في نفس العملية تسميان “hooker” و “takePhoto”.

2.3. الإسناد إلى Cytrox

بحثنا عن عنوان الIP ل (distedc[.]com) على خدمة Censys للمسح على الإنترنت، ووجدنا أن اعتبارا من أكتوبر 2021، قام عنوان الIP بإعادة توجيه (HTTP 302) إلى https://duckduckgo.com. استنتجنا أن هذا قد يكون سلوكاً محدداً، فقمنا ببناء بصمة Censys لإعادة التوجيه

وجدنا 28 مضيفاً على Censys يطابقون هذه البصمات في أكتوبر 2021، بما في ذلك IP في شمال مقدونيا والذي تمت الإشارة إليه بواسطة dev-bh.cytrox[.]com في آب أغسطس 2020، والذي أعاد أيضاً إعادة التوجيه باستخدام dev-bh.cytrox[.]com في عنوان الموقع الخاص به على المنفذ 80 خلال هذه الفترة.

إضافة إلى ذلك، فقد أظهرت أداة النطاقات RiskIQ أن IP 62.162.5[.]58 يرجع شهادة (0fb1b8da5f2e63da70b0ab3bba8438f30708282f) ل teslal[.]xyz ما بين يوليو 2020 و سبتمبر 2020. بما أن IP 62.162.5[.]58 يرجع شهادة teslal[.]xyz، فقد افترضنا أن IP لم يغير الملكية منذ أغسطس 2020 وبالتالي لا يزال مرتبطا ب cytrox[.]com.

وجدنا 28 مضيفاً على Censys يطابقون هذه البصمات في أكتوبر 2021، بما في ذلك IP في شمال مقدونيا (62.162.5[.]58) والذي تمت الإشارة إليه بواسطة dev-bh.cytrox[.]com في آب أغسطس 2020، والذي أعاد أيضاً إعادة التوجيه باستخدام dev-bh.cytrox[.]com في عنوان الموقع الخاص به على المنفذ 80 خلال هذه الفترة.

إضافة إلى ذلك، فقد أظهرت أداة RiskIQ أن IP 62.162.5[.]58 يرجع شهادة (0fb1b8da5f2e63da70b0ab3bba8438f30708282f) ل teslal[.]xyz ما بين يوليو 2020 و سبتمبر 2020. بما أن IP 62.162.5[.]58 يرجع شهادة teslal[.]xyz، فقد افترضنا أن IP لم يغير الملكية منذ أغسطس 2020 وبالتالي لا يزال مرتبطا ب cytrox[.]com.

الشكل 6: صفحة Cytrox وورد برس من 2019، بعد اختراق واضح، ووضع رابط تحسين محركات البحث لكازينو على الإنترنت.

كان نطاق cytrox.com سابقا قد أرجع صفحة وورد برس تضم عنوانا إيميل (ivo@cytrox.com)، والذي يبدو أنه إيميل Ivo Malinkovski؛ المدير التنفيذي ل Cytrox. يبدو أنه لم يتم الحفاظ على صفحة الوورد برس، ويظهر أنه قد تم اختراقها لتضمين روابط بريد عشوائي لكازينو على الإنترنت (الشكل 6).

قمنا بتحليل الملفات المرتبطة ببرامج التجسس (القسم 3)، والتي كشفت أن برنامج التجسس يسمى “Predator.” كما أجرينا المزيد من البصمات والمسح (القسم 4) مما سمح لنا بتحديد المكونات الإضافية لبنية العمل التحتية لعميل Cytrox.

2.4. مراقبة النطاقات الإضافية

بالإضافة إلى distedc[.]com، راقبنا نطاقات إضافية مرتبطة بتثبيت Predator على الهاتفين المستهدفين.

| اسم النطاق | ظهر من خلال |

|---|---|

| distedc[.]com | كدليل من اجل تشغيل عملية Predator في سجلات النظام; ميزة التحكم التلقائي (Automations) من اجل استمرار الإصابة بـ Predator |

| gosokm[.]com | أظهرت سجلات نظام iOS لتشغيل عمليات Predator استخراج البيانات هنا |

| youtubesyncapi[.]com و bity[.]ws | إعدادات Predator قامت بتصديرها إلى سجلات النظام |

| egyqaz[.]com | من نسخة اندرويد لـ Predator تم تحميلها من distedc[.]com; تاريخ Safari للجهاز المخترق |

| almasryelyuom[.]com و qwxzyl[.]com | تاريخ Safari من جهاز مخترق ظهر قبل حوالي 1 ميلي ثانية من egyqaz[.]com |

الجدول 1: النطاقات التي تمت مراقبتها في برنامج التجسس Predator المستخدمة لاختراق الشخصين المصريين المستهدفين

2.5. كيف تم اختراق أيمن نور ب Predator

بحثنا في هاتف نور عن هذه النطاقات ووجدنا أن رقماً مصرياً على الواتس أب (+201201407978) يزعم أنه ل”الدكتورة رانيا شهاب”، قد أرسل أربع روابط مختلفة ل almasryelyuom[.]com و qwxzyl[.]com إلى جهاز نور. تم إرسال الروابط كصور تحتوي على عناوين URL. قام حساب الواتس أب ذاته بإرسال رابط ل youtu-be[.]net ،والذي نعتبره وفق تقييمنا أنه ذو صلة، لأن استجابة الخادم على youtu-be[.]net يطابق الرد على almasryelyuom[.]com و qwxzyl[.]com.

فيما يلي أمثلة للصورة المرافقة للروابط التي أرسلها الطرف المهاجم، والتي تم استخراجها من هاتف نور:

الشكل 7: صورة مرافقة لرابط Cytrox Predator الذي أرسل إلى نور، تقول: “تركيا تطلب من قنوات المعارضة المصرية التوقف عن انتقاد مصر، والقاهرة تعلّق على هذه الخطوة…”

الشكل 8: صورة مرافقة لرابط Cytrox Predator الذي أرسل إلى نور، تقول: “لحظة سقوط سيارة من أعلى كوبري 6 أكتوبر برمسيس.”

الشكل 9: صورة مرافقة لرابط Cytrox Predator الذي أرسل إلى نور توهم بأنها رابط إلى الموقع الالكتروني الصحيح لجريدة المصري اليوم. يحيل الرابط الفعلي إلى نطاق شبيه ولكنه مزيف almasryelyuom[.]com.

الشكل 10: صورة مرافقة لرابط Cytrox Predator الذي أرسل إلى نور، تقول: “خبر عاجل.. حادث قطار الإسكندرية اليوم. التفاصيل الكاملة…”

2.6. دليل على تشغيل Predator و Pegasus في ذات الوقت

تشير سجلات الهاتف إلى أن في يونيو 22, 2021، كان Pegasus و Predator يعملان في وقت واحد على هاتف نور، إذ لوحظ أن هذه العمليات الأربعة تعمل في أنٍ واحدٍ:

| PID | اسم العملية | برنامج التجسس |

|---|---|---|

| 4219 | /private/var/db/com.apple.xpc.roleaccountd.staging/launchrexd | Pegasus |

| 4257 | /private/var/db/com.apple.xpc.roleaccountd.staging/fdlibframed | Pegasus |

| 4265 | /private/var/tmp/UserEventAgent | Predator |

| 4412 | /private/var/tmp/com.apple.WebKit.Networking | Predator |

الجدول 2: عمليات Pegasus و Predator تعمل في الآن ذاته على هاتف نور في يونيو 22, 2021

تشير سجلات الهاتف إلى أن الجهاز قد تمت إصابته ب Pegasus في يونيو 22 الساعة 13:26 GMT. تم إنشاء مجموعة من مجلدات Library/SMS/Attachments ما بين 13:17 و 13:21، ولم تكن هناك أية مدخلات على الإطلاق في جدول المرفقات لملف sms.db ليونيو 22، مما يشير إلى أن استغلال ثغرة (zero-click) ربما كان الناقل لتنصيب Pegasus. بعد قرابة الساعة، أرسل إلى نور على الواتس أب رابط Predator، والذي قد تم فتحه عبر متصفح سفاري Safari الساعة 14:33 GMT في نفس اليوم، وقد تم تنصيب Predator بعد دقيقتين؛ أي الساعة 14:35 GMT.

2.7. كيف تم اختراق الشخص المستهدف الآخر ب Predator

الشخص المستهدف الثاني، هو إعلامي مصري مقيم في المنفى، وهو مقدم أحد برامج الأخبار الشهيرة، تلقى رسالة عبر الواتس أب من رقم غير معروف (+201201407595) تضم رابط لنفس الموقع almasryelyuom[.]com

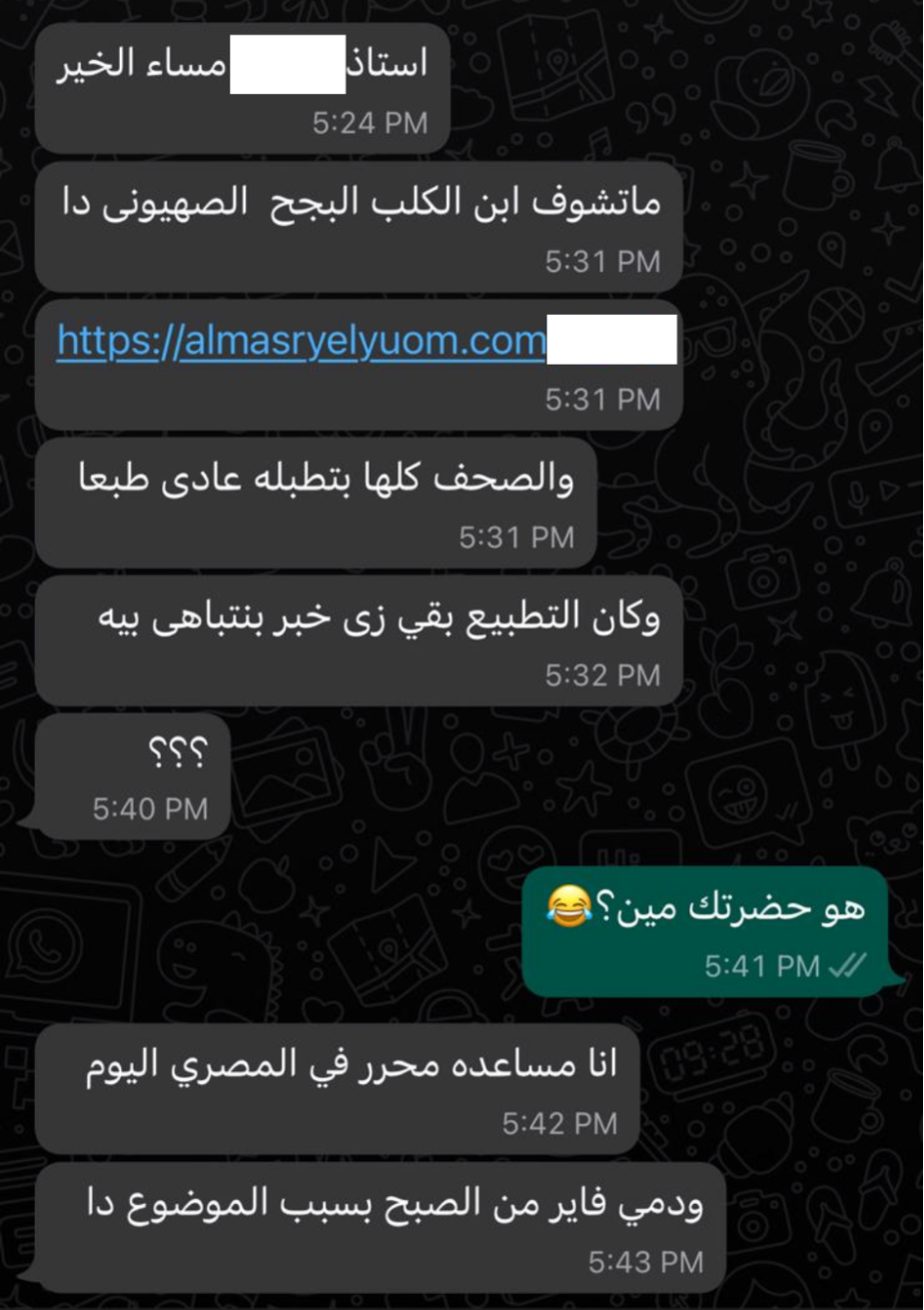

الشكل 11: استهداف الشخص المستهدف الثاني ب Predator

الشخص الذي أرسل الرابط زعم أنه مساعدة محرر في جريدة المصري اليوم.

5. الكشف والإنفاذ

وفقاً لسياسة سيتزن لاب في الكشف عن الثغرات، فقد شاركنا نسخة من تحليل آثار Cytrox Predator مع آبل، والتي أكدت لسيتزن لاب أنها تحقق. بالإضافة إلى ذلك، نظراً إلى إساءة استخدام واتس أب بغاية استخدامه لهجمات Predator، فقد شارك سيتزن لاب تحليل الآثار مع فريق Meta الأمني.

اليوم، الخميس، السادس عشر من ديسمبر، تقوم Meta باتخاذ إجراءات الإنفاذ ضد Cytrox، والتي تتضمن إزالة قرابة 300 حساب فيسبوك وانستغرام ذات صلة بـ Cytrox. كشف تقريرهم كذلك أن قائمة واسعة من النطاقات الشبيهة، المستخدمة كجزء من هجمات الهندسة الاجتماعية ومن هجمات البرمجيات الخبيثة، والتي قد تم تضمينها في الملحق A من تقريرهم

أكد تقرير Meta أنهم يعتقدون أن عملاء Cytrox يتضمنون كيانات في مصر، أرمينيا، اليونان، المملكة العربية السعودية، عمان، كولومبيا، الإكوادور، فيتنام، الفلبين، ألمانيا. وأنهم قد حددوا استهدافات مسيئة أخرى قام به عملاء Cytrox حول العالم.

6. خلاصة

هذا التقرير هو أول تحقيق لكشف إساءة استخدام برنامج Cytrox المأجور لاستهداف المجتمع المدني. من اللافت للنظر أن أحد الضحايا قد تم استهدافه في الوقت ذاته ببرنامج التجسس Pegasus من مجموعة NSO. حظيت NSO باهتمام واسع خلال السنوات الأخيرة، بفضل قائمة العملاء الآخذة في التوسع، وتصاعد مشاكل الإساءة، والعمل الاستقصائي الريادي من قبل المجتمع المدني. ما تزال في الوقت الراهن Cytrox وبرنامجها التجسسي المأجور Predator ، غير معروفة نسبياً.

إن استهداف شخص واحد بكل من Pegasus و Predator يؤكد أن ممارسات اختراق المجتمع المدني أوسع من شركة برامج تجسس مرتزقة بعينها. على العكس، نتوقع أن يستمر هذا النمط ما دامت الحكومات الاستبدادية قادرة على الحصول على برمجيات تجسس متقدمة. في ظلّ غياب القوانين الدولية والمحلية، فإن الصحفيين والمدافعين عن حقوق الإنسان وجماعات المعارضة سيظلون عرضة للاختراق في المدى المنظور.

النظام الاقتصادي لبرامج التجسس المرتزقة

قام كل من سيتزن لاب Citizen Lab و Security Lab في منظمة العفو الدولية بإجراء ونشر تقارير تقنية شاملة عن مجموعة NSO. لكن NSO ليست شركة برامج التجسس المرتزقة الأولى، وليست الشركة الفريدة من نوعها التي تم ربط تقنياتها بقضايا إساءة الاستخدام. في الحقيقة، إن سوق تقنيات التجسس كبيرة ومتنوعة ومنتشرة دولياً.

على سبيل المثال، قبل التقرير الأول الذي نشره سيتزن لاب عن مجموعة NSO في 2016، قمنا بتوثيق انتهاكات واسعة ل Hacking Team و FinFisher برمجيات التجسس المرتزقة. (في وقت لاحق، تم تغيير العلامة التجارية ل Hacking Team إلى Memento Labs في 2019.) في عام 2017، نشرنا تقريراً عن شركة برمجيات التجسس Cyberbit، والتي استخدمت إثيوبيا تقنيتها لشن حملة تجسس إلكتروني حول العالم. كما كشفنا عن أدلة على تسويق Cyberbit لبرامج التجسس الخاصة بها لمنتهكي حقوق الإنسان المعروفين؛ بما في ذلك الجيش الملكي التايلندي وأجهزة المخابرات الأوزبكية وفيتنام وكازاخستان ورواندا وصربيا ونيجيريا. وفي خلال هذا العام، نشرنا تقريرا عن شركة أخرى، هي Candiru لبرمجيات التجسس المأجورة، وإضافة إلى النتائج التي توصلنا إليها، والتي أيدتها بشكل مستقل كل من Microsoft، و Google، وفريق الهجمات في ESET. لاحقاً تم تصنيف Candiru، إلى جانب مجموعة NSO على “قائمة الكيانات” بوزارة التجارة الأمريكية في نوفمبر 2021، بسبب “الأنشطة الإلكترونية الخبيثة.”

مع استمرار ظهور أدلة على وجود لاعبين جدد في مجال برامج التجسس، فإنه من المؤكد أن نفس أنماط الإساءة ستستمر، إلى أن تتغير البيئة التنظيمية الدولية.

فقرة لإخلاء المسؤولية

يتميز سوق الاستخبارات الخاصة وسوق تقنيات التجسس المأجورة، بهياكل ملكية معقدة، وتحالف مع شركات، وإعادة تسمية متواترة للعلامة التجارية. تعيق هذه الممارسات التحقيق والتنظيم والمساءلة. تتهرب شركات برمجيات التجسس المرتزقة من التدقيق الخارجي، من خلال توظيف تقنيات محاسبة تكتيكات إدماج معقدة كتلك التي يستخدمها مهربو الأسلحة، ومبيضي الأموال والمختلسين، و المسؤولون الفاسدون.

رغم أنه يواصل الصحفيون الاستقصائيون والباحثون تسليط الضوء على شركات برمجيات التجسس المرتزقة، لكننا نتوقعها أن تواصل جهودها للتهرب من التدقيق والمساءلة

شكر وتقدير

شكر ل م.س. ولأيمن نور. إن تحقيقات سيتزن لاب تستند على الأدلة التي يشاركنا بها الضحايا والأشخاص المستهدفون مشكورين.

شكرا ل Meta لتحقيقهم في هذه القضية بعد إخطارنا لهم ولاتخاذهم إجراءات الإنفاذ، وشكر ل Apple

شكر ل TNG

شكر ل Amnesty Tech لمشاركتهم مزيدا تفاصيل WHOIS تشير إلى Intellexa

شكرا لفريق Cymru

ملاحظة: هذه الترجمة هي ترجمة غير رسمية، وغير كاملة للتقرير الأساسي باللغة الإنكليزية. قد تتضمن هذه الترجمة غير الرسمية شيئاً من عدم الدقة. وإن الغرض منها هو توفير فهم أساسي لبحثنا. في حال كان في هذه الترجمة تناقض أو شيء من الغموض، فإن النسخة الانكليزية هي التي يُعتدّ بها، والتي يمكن العثور عليها عبر الرابط

Note on Translation: This is an informal translation of the original report in English. This informal translation may contain inaccuracies. It is intended only to provide a basic understanding of our research. In the event of a discrepancy or ambiguity, the English version of this report prevails. The original English version can be found here

Footnotes

1.أسس نور حزب الغد في 2004. وفي 2005 انقسم حزب الغد إلى جبهات، وقاد نور جبهة غد الثورة.

2.بالرغم من ذلك، لم نتمكن من العثور على كيان باسم “Cytrox” في السجلات التجارية في مقدونيا الشمالية. لقد لاحظنا أن سجلات WHOIS ل www.cytrox.com أدرجت Cytrox DOO Skopje كمسجَّل والعنوان هو “مقدونيا.”

3.تتضمن أيضا قاعدة بيانات Dun & Bradstreet سجلا ل “Intellexa Limited” في جزر العذراء البريطانية، والتي يبدو أنها ظهرت في 2017، (بضع سنوات قبل الكيانات الأيرلندية واليونانية)

4.تصف التقارير المنشورة Avi Rubinstein بأنه ضابط سابق في IDF وأنه يرأس شركة تدعى Inpedio، والتي يظهر أنها تلقت استثمارات من الصناعات الفضائية الإسرائيلية (IAI) إلى جانب Cytrox. يظهر بحثنا الأولي أن هناك بعض الروابط ما بين Inpedio و Cytrox، أبعد من كونهما تتلقيان تمويلا من IAI. على سبيل المثال، هناك